ما هو التصيد الاحتيالي ؟ كيف يعمل هذا الهجوم والوقاية ضدهم ؟

التصيد الاحتيالي هو أحد أخطر التهديدات التي تتعرض لها المؤسسات. يدعي مرسل بريد التصيد الاحتيالي انه شخص موثوق به أو نظام من أجل سرقه معلومات قيمه.

بما في ذلك بيانات الهوية الشخصية وأوراق الاعتماد. يستخدم البشر كلا من الهندسة الاجتماعية وتقنيات الكمبيوتر من أجل سرقه المعلومات القيمة.

إذا أخذ المستخدمون الطعم وانقر علي الرابط ، فانهم يرسلون إلى تقليد موقع ويب شرعي. من هنا ، يطلب منهم تسجيل الدخول باستخدام بيانات اعتماد اسم المستخدم وكلمه المرور. إذا كانوا ساذجين بما فيه الكفاية للامتثال ، فان معلومات تسجيل الدخول تذهب إلى المهاجم ، الذي يستخدمه لسرقه الهويات ، والحسابات البنكية ، وبيع المعلومات الشخصية في السوق السوداء.

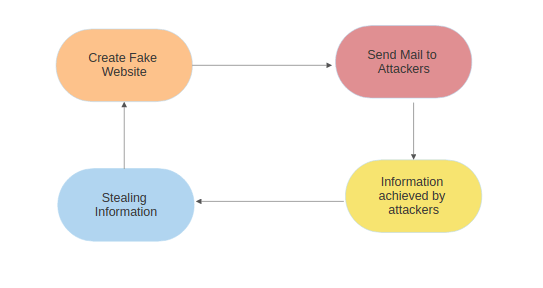

عمليه هجوم التصيد الاحتيالي

يتم تنفيذ هجوم التصيد الاحتيالي في 6 خطوات:

- يحصل المهاجم علي عناوين البريد الكتروني للضحايا المحتملين التي يمكن ان ترسل البريد لعده نهج.

- المهاجم بإنشاء صفحه المصقول الذي يبدو وكانه يساوي تماما كموقع القانونية.

- فيشر ثم السفن رسائل وجود الارتباط التشعبي من صفحه المصقول إلى نطاق الضحايا.

- الضحية بعد تلقي وتحليل البريد الكتروني واتبع إلى الرابط وهميه لبعض المكاسب الشخصية أو ميزه.

- هناك يملا/يدخل أوراق اعتماده ويقدم لهم.

- المهاجم ثم تحيف السجلات الخاصة وتنفيذ الاحتيال الخاصة بهم بما في ذلك تحويل النقدية من حساب الضحايا.

المنع من التصيد الاحتيالي

خدمه مكافحه التصيد الاحتيالي هي خدمه تكنولوجية تساعد علي منع الوصول غير المصرح به إلى معلومات أمنه وحساسة. تحمي خدمات مكافحه التصيد الاحتيالي أنواعا مختلفه من البيانات بطرق متنوعة عبر مجموعه متنوعة من الانظمه الاساسيه.

وتعالج خدمه مكافحه التصيد الاحتيالي نوعا معينا من المحاولات للحصول علي معلومات شخصيه أو غيرها من المعلومات الحساسة. توفر خدمات مكافحه التصيد الاحتيالي أدوات مكافحه التصيد الاحتيالي لمساعده المستخدمين علي التعرف علي التصيد الاحتيالي وسرقه البيانات. يوفر تيكاي حلا لمكافحه التصيد الاحتيالي ، من مراقبه حوادث التصيد الاحتيالي والكشف عنها ، وحتى الرد علي الحادث الذي يتخذه الموقع وحل الحادث.

العديد من حلول مكافحه الخداع المقدمة هي:

- رصد SPAMS: البريد المزعج غير المرغوب فيه أرسلت بالجملة إلى المستخدمين المطمئنين لأغراض تجاريه أو خبيثه. مراقبه الرسائل غير المرغوب فيها والاتصالات الواردة حاسمه للممارسات الامنيه الجيدة.

- حماية رمز المصدر: حماية التعليمات البرمجية المصدر المهم لأنه إذا كان سيتم تعديل التعليمات البرمجية من قبل المهاجمين الخارجيين الخبيثة ، يمكن أضافه الأبواب الخلفية السرية التي يمكن ان تكون كارثية.

- مراقبه المواقع الخبيثة: موقع ويب خبيث هو موقع يحاول تثبيت البرامج الضارة لأي شيء من شانه ان يعطل عمليه الكمبيوتر ، وجمع المعلومات الشخصية الخاصة بك أو ، في اسوا الحالات السيناريو ، والحصول علي الوصول الكلي إلى الجهاز الخاص بك علي الهاتف الخاص. تعمل أنظمتنا اليه علي مسح الدلائل المعروفة وهياكل الدليل القياسية ، والبحث عن الزيارات علي أسماء التصيد القياسية.

لا تتردد في الاتصال بنا للحصول علي مزيد من المعلومات